Libro electrónico: Implementación de servidores con GNU/Linux

Vía Kriptópolis me entero de la culminación del libro “Implementación de servidores con GNU/Linux” cuyo autor Joel Barrios Dueñas ha publicado bajo licencia Creative Commons.

La verdad aún no he leído el libro en detalle, pero por la tabla de contenido parece muy, muy completo y constituye un tremendo aporte a la documentación sobre GNU/Linux en español.

Vaya mi agradecimiento y felicitaciones a Joel Barrios Dueñas por tamaña contribución.

Transcribo aquí la tabla de contenido:

1.¿Que es GNU/Linux?

2.Estándar de Jerarquía de Sistema de Archivos

3.Instalación en modo texto de CentOS

4.Instalación en modo gráfico de CentOS

5.Cómo iniciar el modo de rescate en CentOS

6.Iniciando el sistema en nivel de ejecución 1 (nivel mono-usuario)

7.Procedimientos de emergencia

8.Cómo optimizar el sistema de archivos ext3

9.Cómo configurar y utilizar Sudo

10.Cómo crear cuentas de usuario

11.Breve lección de comandos básicos

12.Funciones básicas de vi

13.Introducción a sed

14.Introducción a AWK

15.Permisos del Sistema de Ficheros

16.Cómo utilizar el mandato chattr

17.Creando depósitos yum

18.Uso de yum para instalar y desinstalar paquetería y actualizar sistema

19.Cómo utilizar RPM

20.Cómo crear paquetes con rpmbuild

21.Cómo asignar cuotas de disco

22.Introducción a TCP/IP

23.Introducción a IP versión 4

24.Cómo configurar correctamente los parámetros de red

25.Cómo configurar acoplamiento de tarjetas de red (bonding)

26.Cómo utilizar lsof

27.Cómo utilizar Netcat (nc)

28.Como utilizar Netstat

29.Cómo utilizar ARP

30.Introducción a IPTABLES

31.Cómo utilizar CBQ

32.Cómo configurar un servidor DHCP en una LAN

33.Cómo configurar vsftpd (Very Secure FTP Daemon)

34.Cómo configurar pure-ftpd

35.Cómo configurar OpenSSH

36.Cómo utilizar OpenSSH con autenticación mediante clave pública

37.Cómo configurar OpenSSH con Chroot

38.Cómo configurar NTP

39.Cómo configurar el sistema para sesiones gráficas remotas

40.Cómo configurar un servidor NFS

41.Cómo configurar Samba básico

42.Cómo configurar Samba denegando acceso a ciertos ficheros

43.Cómo configurar Samba con Papelera de Reciclaje

44.Cómo configurar Samba como cliente o servidor WINS

45.La ingeniería social y los [incorrectos] hábitos del usuario

46.Configuración básica de Sendmail

47.Opciones avanzadas de seguridad para Sendmail

48.Cómo configurar Sendmail y Dovecot con soporte SSL/TLS

49.Cómo configurar Cyrus IMAP

50.Instalación y configuración de SquirrelmMail (correo a través de interfaz HTTP)

51.Apéndice: Enviar correo a todos los usuarios del sistema

52.Cómo configurar clamav-milter

53.Cómo configurar spamass-milter

54.Cómo configurar un servidor NIS

55.Cómo configurar OpenLDAP como servidor de autenticación

56.Cómo configurar OpenLDAP como libreta de direcciones

57.Cómo configurar OpenLDAP con soporte SSL/TLS

58.Cómo instalar y configurar MySQL

59.Configuración básica de Apache

60.Cómo habilitar los ficheros .htaccess y SSI (Server Side Includes) en Apache 2.x

61.Cómo configurar Apache con soporte SSL/TLS

62.Cómo instalar y configurar Geeklog 1.4.x

63.Cómo configurar un servidor de nombres de dominio (DNS)

64.Cómo configurar Squid: Parámetros básicos para Servidor Intermediario (Proxy)

65.Cómo configurar Squid: Acceso por autenticación

66.Cómo configurar Squid: Restricción de acceso a Sitios de Red

67.Cómo configurar Squid: Restricción de acceso a contenido por extensión

68.Cómo configurar Squid: Restricción de acceso por horarios

69.Cómo configurar Squid con soporte para direcciones MAC

70.Apéndice: Listas y reglas de control de acceso para Squid

71.Cómo configurar un muro cortafuegos con Shorewall y tres interfaces de red

72.Cómo configurar SNMP

73.Cómo configurar MRTG

74.Cómo instalar correctamente Java a partir de paquete RPM

75.Cómo instalar la extensión (plug-in) Flash para Mozilla

76.Cómo configurar escáner en red

77.Usando Smartd para anticipar los desastres de disco duro

78.Glosario de mandatos básicos

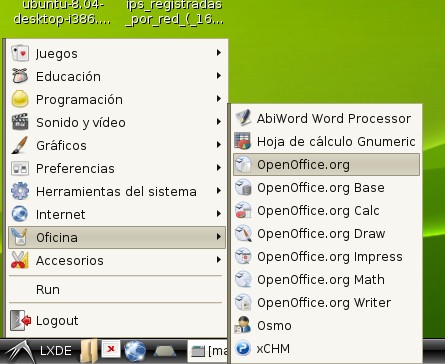

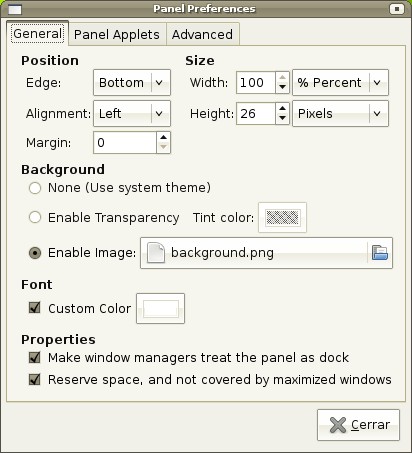

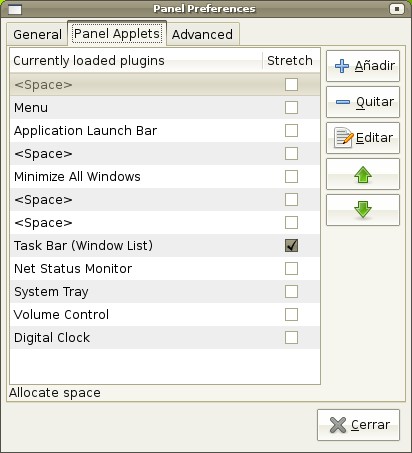

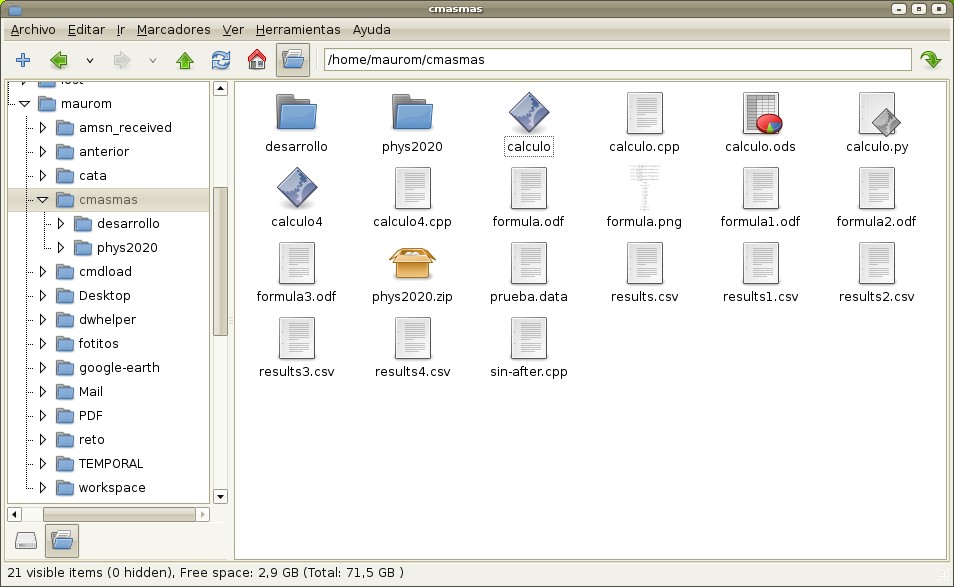

79.AL Desktop

80.Ejercicios

Actualización 2009: Joel ha publicado la versión actualizada a agosto de 2009 de su libro “Implementación de servidores con GNU/Linux”.